Jeśli chodzi o Podgląd zdarzeń, istnieją dwa rodzaje wyników, które można uzyskać z audytu – sukces lub porażka. Ale co oznacza każdy z nich? Oto krótkie wyjaśnienie każdego z nich.

Sukces audytu

Sukces audytu oznacza, że audytowane działanie zostało zakończone pomyślnie. Może to być na przykład logowanie użytkownika do systemu lub uruchamianie procesu. Zasadniczo wszystko, co skonfigurowałeś w Podglądzie zdarzeń do śledzenia i raportowania.

Błąd audytu

Z drugiej strony niepowodzenie audytu oznacza, że audytowane działanie nie zostało zakończone pomyślnie. Może to wynikać z wielu przyczyn, takich jak wprowadzenie nieprawidłowego hasła lub brak uprawnień użytkownika niezbędnych do wykonania czynności. Ponownie wszystko, co skonfigurowałeś w Podglądzie zdarzeń do śledzenia i raportowania, może spowodować niepowodzenie audytu.

A więc gotowe — szybkie wyjaśnienie sukcesu i niepowodzenia audytu w Podglądzie zdarzeń. Jak zawsze, jeśli masz jakiekolwiek pytania, skontaktuj się z naszym zespołem ekspertów IT.

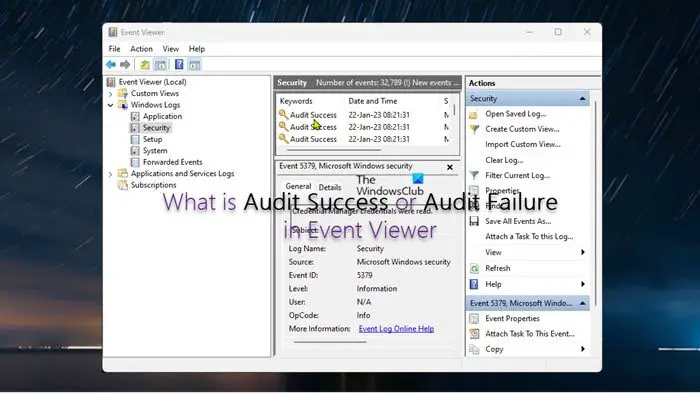

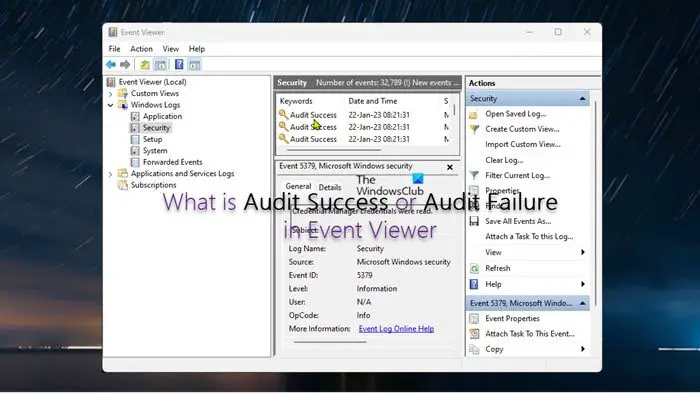

Aby pomóc w rozwiązywaniu problemów, Podgląd zdarzeń wbudowany w system operacyjny Windows wyświetla dzienniki komunikatów systemowych i aplikacji, które zawierają błędy, ostrzeżenia i informacje o określonych zdarzeniach, które administrator może przeanalizować w celu podjęcia odpowiednich działań. W tym poście omawiamy Audyt zakończony sukcesem lub niepowodzeniem audytu w Podglądzie zdarzeń .

Co to jest sukces audytu lub niepowodzenie audytu w Podglądzie zdarzeń

W podglądzie zdarzeń Audyt sukcesu to zdarzenie, które rejestruje pomyślną zweryfikowaną próbę bezpiecznego dostępu, podczas gdy Błąd audytu to zdarzenie rejestrujące nieudaną próbę zweryfikowanego bezpiecznego dostępu. Omówimy ten temat w następujących podtytułach:

- Zasady audytu

- Włącz zasady audytu

- Użyj przeglądarki zdarzeń, aby znaleźć źródło nieudanych lub udanych prób

- Alternatywy dla korzystania z Podglądu zdarzeń

Przyjrzyjmy się temu szczegółowo.

Zasady audytu

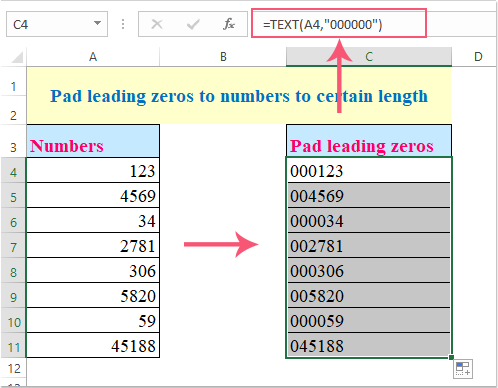

Zasady audytu definiują typy zdarzeń, które są zapisywane w dziennikach zabezpieczeń, a zasady te generują zdarzenia, które mogą zakończyć się powodzeniem lub niepowodzeniem. Wszystkie zasady audytu zostaną wygenerowane Powodzenia wydarzenia ; jednak tylko kilka z nich zostanie wygenerowanych Zdarzenia awarii . Możesz skonfigurować dwa typy zasad audytu, a mianowicie:

- Podstawowa polityka audytu ma 9 kategorii zasad audytu i 50 podkategorii zasad audytu, które można włączać i wyłączać zgodnie z wymaganiami. Poniżej znajduje się lista 9 kategorii zasad audytu.

- Kontroluj zdarzenia związane z logowaniem do konta

- Audyt zdarzeń logowania

- Audyt Zarządzania Kontem

- Audyt dostępu do usług katalogowych

- Audyt dostępu do obiektu

- Zmiana polityki audytu

- Audyt wykorzystania uprawnień

- Śledzenie procesu audytu

- Audyt zdarzeń systemowych. To ustawienie zasad określa, czy przeprowadzać inspekcję, gdy użytkownik ponownie uruchomi lub wyłączy komputer albo gdy wystąpi zdarzenie, które ma wpływ na zabezpieczenia systemu lub dziennik zabezpieczeń. Aby uzyskać więcej informacji i powiązanych zdarzeń logowania, zapoznaj się z dokumentacją firmy Microsoft pod adresem Learn.microsoft.com/Basic-Audit-System-Events .

- Zaawansowana polityka audytu który ma 53 kategorie, dlatego jest zalecany, ponieważ można zdefiniować bardziej szczegółową politykę audytu i rejestrować tylko istotne zdarzenia, co jest szczególnie przydatne podczas generowania dużej liczby dzienników.

Błędy audytu zwykle występują, gdy żądanie logowania nie powiedzie się, chociaż mogą być również spowodowane zmianami w kontach, obiektach, zasadach, uprawnieniach i innymi zdarzeniami systemowymi. Dwa najczęstsze zdarzenia to:

- Identyfikator zdarzenia 4771: wstępne uwierzytelnianie protokołu Kerberos nie powiodło się . To zdarzenie jest generowane tylko na kontrolerach domeny i nie jest generowane if Nie wymagaj wstępnego uwierzytelniania Kerberos opcja jest ustawiona dla konta. Aby uzyskać więcej informacji na temat tego zdarzenia i sposobu rozwiązania tego problemu, zobacz Dokumentacja Microsoftu .

- Identyfikator zdarzenia 4625: Nie można zalogować się na konto . To zdarzenie jest generowane, gdy próba zalogowania się na konto nie powiedzie się, a użytkownik jest już zablokowany. Aby uzyskać więcej informacji na temat tego zdarzenia i sposobu rozwiązania tego problemu, zobacz Dokumentacja Microsoftu .

Czytać : Jak sprawdzić dziennik zamykania i uruchamiania w systemie Windows

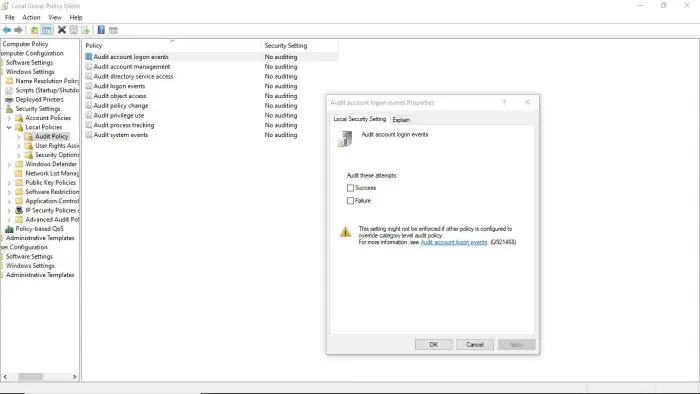

Włącz zasady audytu

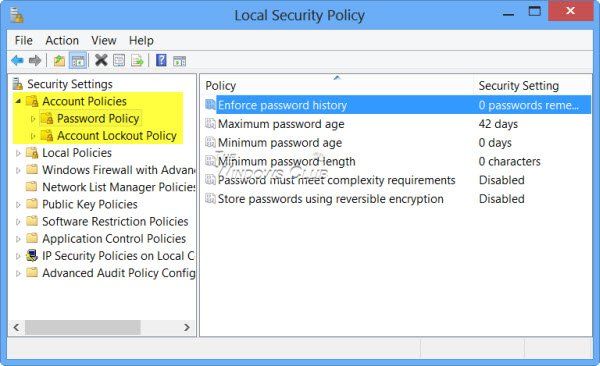

Możesz włączyć zasady audytu na komputerach klienckich lub serwerach za pomocą Edytora lokalnych zasad grupy lub Konsoli zarządzania zasadami grupy lub Edytor lokalnych zasad bezpieczeństwa . Na serwerze Windows w swojej domenie utwórz nowy obiekt zasad grupy lub edytuj istniejący obiekt zasad grupy.

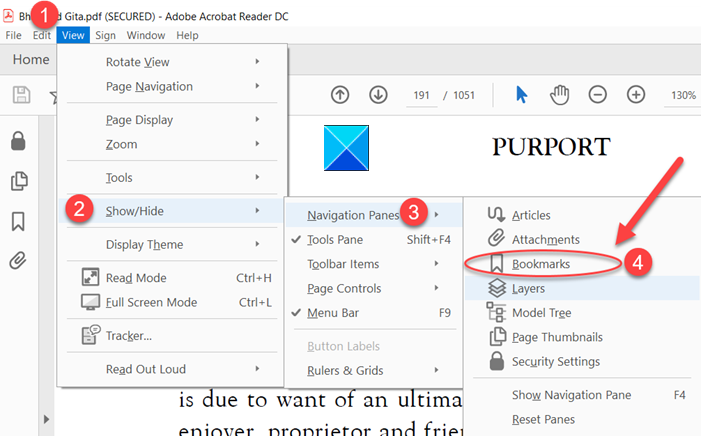

Na komputerze klienckim lub serwerze w Edytorze zasad grupy przejdź do następującej ścieżki:

|_+_|Na komputerze klienckim lub serwerze w lokalnych zasadach bezpieczeństwa przejdź do następującej ścieżki:

|_+_|- W zasadach audytu w prawym okienku kliknij dwukrotnie zasady, których właściwości chcesz zmienić.

- W panelu właściwości możesz włączyć politykę dla Powodzenia Lub Odmowa zgodnie z twoimi wymaganiami.

Czytać : Jak zresetować wszystkie ustawienia lokalnych zasad grupy do wartości domyślnych w systemie Windows

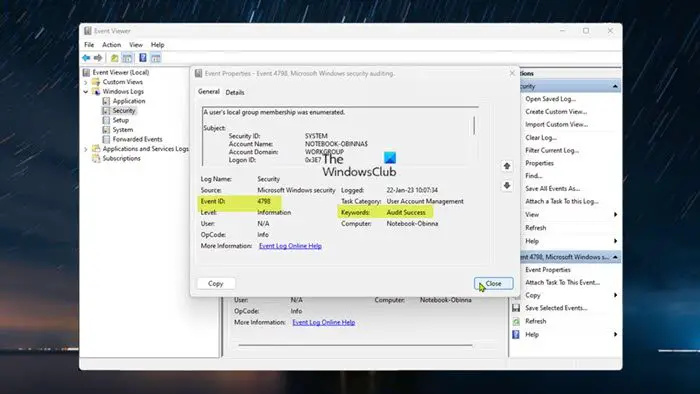

Użyj przeglądarki zdarzeń, aby znaleźć źródło nieudanych lub udanych prób

Administratorzy i zwykli użytkownicy mogą otwierać Podgląd zdarzeń na komputerze lokalnym lub zdalnym z odpowiednimi uprawnieniami. Przeglądarka zdarzeń będzie teraz rejestrować zdarzenie za każdym razem, gdy wystąpi niepowodzenie lub sukces, niezależnie od tego, czy na komputerze klienckim, czy w domenie na serwerze. Identyfikator zdarzenia, który jest uruchamiany podczas rejestrowania zdarzenia zakończonego niepowodzeniem lub pomyślnego, jest inny (patrz poniżej). Zasady audytu sekcja powyżej). Możesz iść do Podgląd zdarzeń > Okna dziennika > Bezpieczeństwo . Panel pośrodku zawiera listę wszystkich zdarzeń skonfigurowanych do audytu. Będziesz musiał przejrzeć zarejestrowane zdarzenia, aby znaleźć nieudane lub udane próby. Po ich znalezieniu możesz kliknąć wydarzenie prawym przyciskiem myszy i wybrać Właściwości zdarzenia Więcej szczegółów.

Czytać : Użyj Podglądu zdarzeń, aby sprawdzić, czy komputer z systemem Windows nie jest używany przez osoby nieupoważnione.

Alternatywy dla korzystania z Podglądu zdarzeń

Alternatywą dla korzystania z Podglądu zdarzeń jest kilka programów Event Log Manager innych firm, których można używać do agregowania i korelowania danych o zdarzeniach z różnych źródeł, w tym z usług w chmurze. Rozwiązanie SIEM to najlepsza opcja, jeśli chcesz zbierać i analizować dane z zapór ogniowych, systemów zapobiegania włamaniom (IPS), urządzeń, aplikacji, przełączników, routerów, serwerów i innych.

cutepdf windows 10

Mam nadzieję, że ten post zawiera wystarczająco dużo informacji!

Teraz przeczytaj : Jak włączyć lub wyłączyć bezpieczne rejestrowanie zdarzeń w systemie Windows

Dlaczego ważne jest sprawdzanie udanych i nieudanych prób dostępu?

Niezwykle ważne jest kontrolowanie zdarzeń logowania, niezależnie od tego, czy były one udane, czy nie, w celu wykrycia prób włamań, ponieważ inspekcja logowania użytkowników jest jedynym sposobem wykrycia wszystkich nieautoryzowanych prób logowania do domeny. Zdarzenia wylogowania nie są śledzone na kontrolerach domeny. Równie ważne jest śledzenie nieudanych prób dostępu do plików, ponieważ wpis audytu jest tworzony za każdym razem, gdy jakikolwiek użytkownik bezskutecznie próbuje uzyskać dostęp do obiektu systemu plików, który ma pasujący SACL. Zdarzenia te są wymagane do śledzenia aktywności obiektów plików, które są wrażliwe lub cenne i wymagają dodatkowego monitorowania.

Czytać : Wzmocnienie zasad haseł logowania do systemu Windows i zasad blokowania kont

Jak włączyć dzienniki błędów audytu w Active Directory?

Aby włączyć dzienniki błędów inspekcji w Active Directory, po prostu kliknij prawym przyciskiem myszy obiekt Active Directory, który chcesz sprawdzić i wybierz Charakterystyka . Wybierać Bezpieczeństwo kartę, a następnie wybierz Zaawansowany . Wybierać Rewizja kartę, a następnie wybierz Dodać . Aby wyświetlić dzienniki inspekcji w Active Directory, kliknij Wyruszać > Bezpieczeństwo systemu > Narzędzia do zarządzania > Podgląd zdarzeń . W usłudze Active Directory inspekcja to proces gromadzenia i analizowania obiektów usługi AD oraz danych dotyczących zasad grupy w celu proaktywnego zwiększania bezpieczeństwa, szybkiego wykrywania zagrożeń i reagowania na nie oraz zapewniania sprawnego działania infrastruktury informatycznej.