Rootkit to rodzaj oprogramowania, które umożliwia atakującemu przejęcie kontroli nad komputerem ofiary. Rootkit może służyć do zdalnego kontrolowania maszyny ofiary, kradzieży wrażliwych danych, a nawet przeprowadzania ataków na inne komputery. Rootkity są trudne do wykrycia i usunięcia, a często wymagają specjalnych narzędzi i wiedzy. Jak działają rootkity? Rootkity wykorzystują luki w systemie operacyjnym lub oprogramowaniu. Po zainstalowaniu rootkita można go użyć do uzyskania dostępu do maszyny ofiary. Rootkity mogą służyć do zdalnego kontrolowania maszyny ofiary, kradzieży wrażliwych danych, a nawet przeprowadzania ataków na inne komputery. Rootkity są trudne do wykrycia i usunięcia, a często wymagają specjalnych narzędzi i wiedzy. Jakie są zagrożenia związane z rootkitami? Rootkity mogą służyć do zdalnego kontrolowania maszyny ofiary, kradzieży wrażliwych danych, a nawet przeprowadzania ataków na inne komputery. Rootkity są trudne do wykrycia i usunięcia, a często wymagają specjalnych narzędzi i wiedzy. Jak mogę chronić się przed rootkitami? Jest kilka rzeczy, które możesz zrobić, aby chronić się przed rootkitami. Po pierwsze, aktualizuj system operacyjny i oprogramowanie. Pomoże to wyeliminować wszelkie luki w zabezpieczeniach, które mogą wykorzystywać rootkity. Po drugie, użyj renomowanego programu antywirusowego i chroniącego przed złośliwym oprogramowaniem. Programy te mogą pomóc w wykrywaniu i usuwaniu rootkitów. Na koniec uważaj na odwiedzane strony internetowe i otwierane załączniki wiadomości e-mail. Rootkity mogą rozprzestrzeniać się za pośrednictwem złośliwych załączników wiadomości e-mail lub zainfekowanych stron internetowych.

Chociaż możliwe jest ukrycie złośliwego oprogramowania w sposób, który oszuka nawet tradycyjne produkty antywirusowe/antyspyware, większość złośliwego oprogramowania już wykorzystuje rootkity do ukrywania się głęboko w komputerze z systemem Windows… i stają się one coraz bardziej niebezpieczne! W Rootkit DL3 - jeden z najbardziej zaawansowanych rootkitów, jakie kiedykolwiek widziano na świecie. Rootkit był stabilny i mógł infekować 32-bitowe systemy operacyjne Windows; chociaż do zainstalowania infekcji w systemie wymagane były uprawnienia administratora. Ale TDL3 jest teraz zaktualizowany i może teraz infekować nawet 64-bitowe wersje systemu Windows !

Co to jest rootkit

Wirus typu rootkit działa w ukryciu rodzaj złośliwego oprogramowania który ma na celu ukrycie istnienia pewnych procesów lub programów na twoim komputerze przed konwencjonalnymi metodami wykrywania, aby dać mu lub innemu złośliwemu procesowi uprzywilejowany dostęp do twojego komputera.

Rootkity dla Windowsa powszechnie używane do ukrywania złośliwego oprogramowania, na przykład przed programem antywirusowym. Jest wykorzystywany do złośliwych celów przez wirusy, robaki, backdoory i oprogramowanie szpiegujące. Wirus w połączeniu z rootkitem tworzy tak zwane w pełni ukryte wirusy. Rootkity są bardziej rozpowszechnione w dziedzinie programów szpiegujących i są coraz częściej wykorzystywane przez twórców wirusów.

Obecnie są nowym rodzajem super spyware, które skutecznie ukrywa i bezpośrednio wpływa na rdzeń systemu operacyjnego. Służą do ukrywania obecności na komputerze złośliwego obiektu, takiego jak trojany lub keyloggery. Jeśli zagrożenie wykorzystuje technologię rootkitów do ukrywania się, bardzo trudno jest znaleźć złośliwe oprogramowanie na komputerze.

Same rootkity nie są niebezpieczne. Ich jedynym celem jest ukrycie oprogramowania i śladów pozostawionych w systemie operacyjnym. Czy to zwykłe oprogramowanie, czy złośliwe oprogramowanie.

Istnieją trzy główne typy rootkitów. Pierwszy typ, rootkity jądra »Zwykle dodają własny kod do części jądra systemu operacyjnego, podczas gdy drugi typ« Rootkity w trybie użytkownika »Specjalnie zaprojektowany, aby system Windows działał normalnie podczas uruchamiania systemu lub wprowadzany do systemu za pomocą tak zwanego „droppera”. Trzeci typ to rootkity lub bootkity MBR .

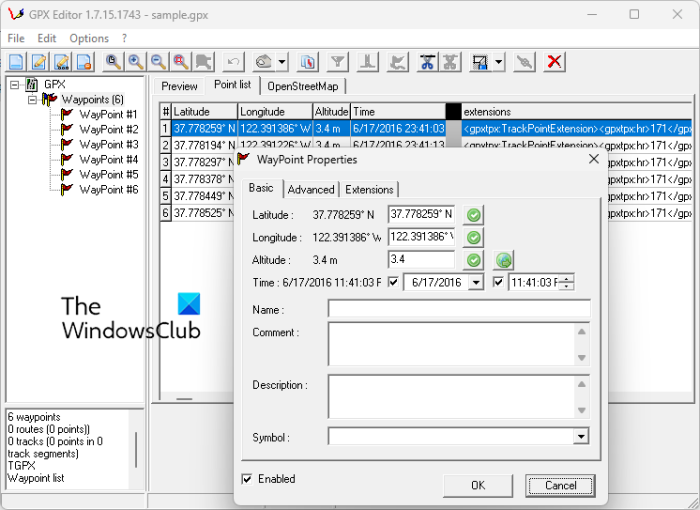

Gdy stwierdzisz, że oprogramowanie antywirusowe i antyszpiegowskie ulega awarii, możesz potrzebować pomocy dobre narzędzie Anti-Rootkit . Odnawiacz rootkitów z Microsoft Sysinternals to zaawansowane narzędzie do wykrywania rootkitów. Jego dane wyjściowe zawierają listę niespójności API rejestru i systemu plików, które mogą wskazywać na obecność rootkita trybu użytkownika lub trybu jądra.

Raport Centrum ochrony przed złośliwym oprogramowaniem firmy Microsoft dotyczący zagrożeń typu rootkit

Centrum ochrony przed złośliwym oprogramowaniem firmy Microsoft udostępniło do pobrania Raport o zagrożeniach typu rootkit. Raport dotyczy jednego z najbardziej podstępnych typów złośliwego oprogramowania zagrażającego obecnie organizacjom i osobom fizycznym, rootkitowi. Raport bada, w jaki sposób osoby atakujące wykorzystują rootkity i jak działają one na zagrożonych komputerach. Oto sedno raportu, zaczynając od tego, czym są rootkity — dla początkujących.

rootkit to zestaw narzędzi, których osoba atakująca lub twórca złośliwego oprogramowania używa do przejęcia kontroli nad dowolnym niezabezpieczonym/niechronionym systemem, co zwykle jest zarezerwowane dla administratora systemu. W ostatnich latach termin „ROOTKIT” lub „FUNKCJONALNOŚĆ ROOTKITA” został zastąpiony terminem MALWARE, czyli programem mającym na celu wywieranie niepożądanego wpływu na działający komputer. Główną funkcją złośliwego oprogramowania jest potajemne wydobycie cennych danych i innych zasobów z komputera użytkownika i przekazanie ich atakującemu, dając mu w ten sposób pełną kontrolę nad zaatakowanym komputerem. Co więcej, są one trudne do wykrycia i usunięcia oraz mogą pozostawać w ukryciu przez długi czas, nawet lata, jeśli nie zostaną zauważone.

Tak więc, naturalnie, objawy zhakowanego komputera muszą być zamaskowane i wzięte pod uwagę, zanim wynik będzie śmiertelny. W szczególności należy zastosować bardziej rygorystyczne środki bezpieczeństwa w celu wykrycia ataku. Ale jak wspomniano, po zainstalowaniu tych rootkitów/złośliwego oprogramowania ich ukryte możliwości utrudniają usunięcie go i jego składników, które mogą pobrać. Z tego powodu Microsoft stworzył raport ROOTKITS.

16-stronicowy raport opisuje, w jaki sposób atakujący wykorzystuje rootkity i jak te rootkity działają na zagrożonych komputerach.

Jedynym celem raportu jest identyfikacja i dokładne zbadanie potencjalnie niebezpiecznego złośliwego oprogramowania, które zagraża wielu organizacjom, w szczególności użytkownikom komputerów. Wspomniano również o niektórych typowych rodzinach złośliwego oprogramowania i zwrócono uwagę na metodę stosowaną przez atakujących do instalowania tych rootkitów w ich własnych samolubnych celach w zdrowych systemach. W pozostałej części raportu znajdziesz ekspertów, którzy podają kilka zaleceń, aby pomóc użytkownikom złagodzić zagrożenie stwarzane przez rootkity.

Rodzaje rootkitów

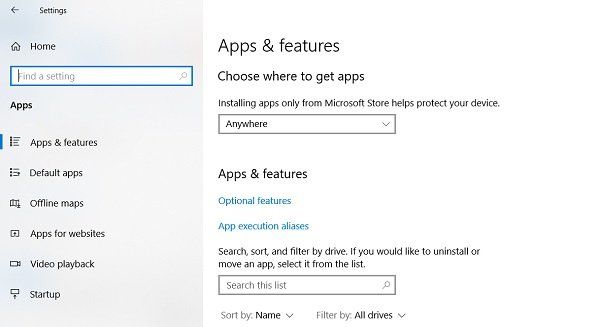

Istnieje wiele miejsc, w których złośliwe oprogramowanie może zainstalować się w systemie operacyjnym. Tak więc zasadniczo typ rootkita jest określany przez jego lokalizację, w której wykonuje on subwersję ścieżki wykonania. Obejmuje:

- Rootkity w trybie użytkownika

- Rootkity trybu jądra

- rootkity / bootkity MBR

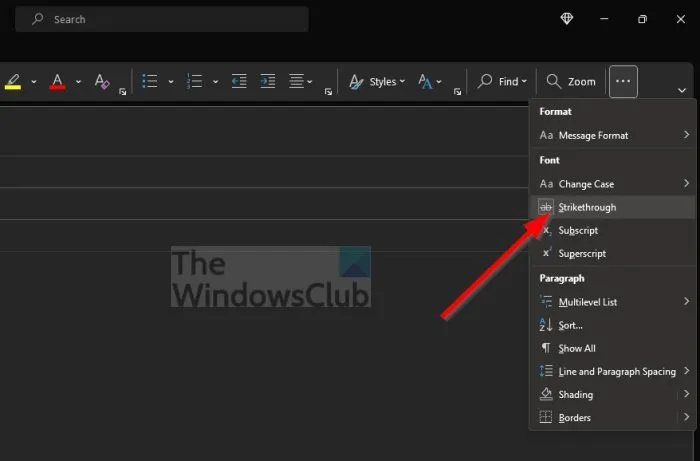

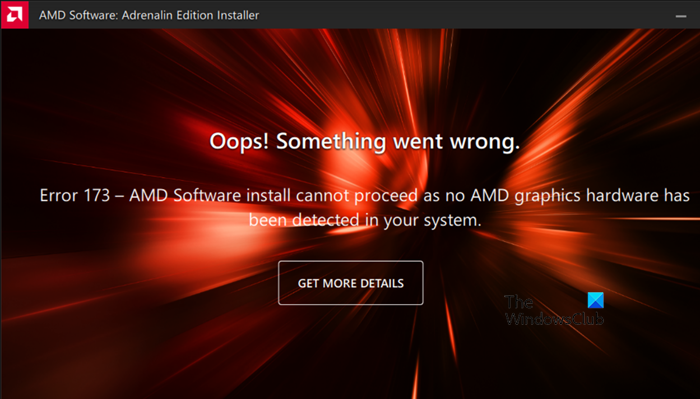

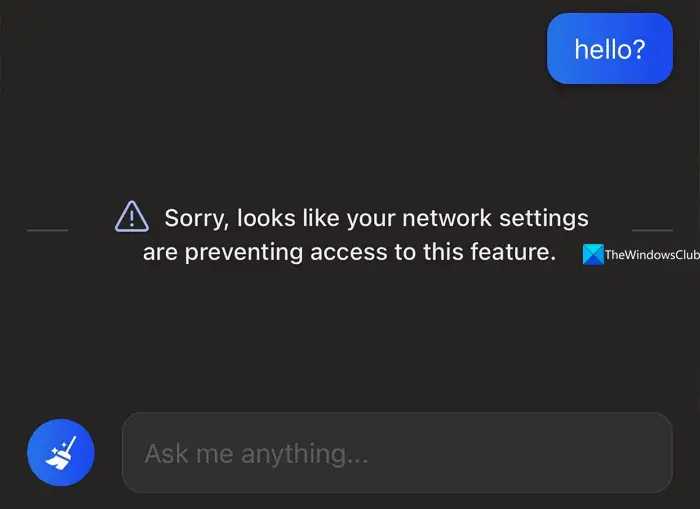

Możliwe konsekwencje złamania rootkita w trybie jądra pokazano na poniższym zrzucie ekranu.

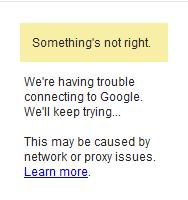

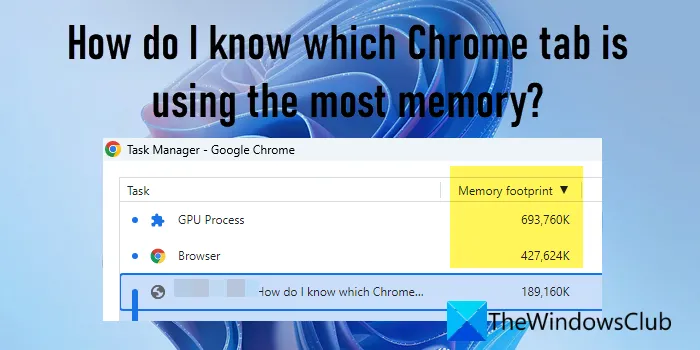

dolny pasek przewijania brakuje chromu

Trzeci typ, zmodyfikuj główny rekord rozruchowy, aby przejąć kontrolę nad systemem i rozpocząć proces rozruchu od najwcześniejszego możliwego punktu w sekwencji rozruchowej3. Ukrywa pliki, zmiany w rejestrze, dowody połączeń sieciowych i inne możliwe wskaźniki, które mogą wskazywać na jego obecność.

Znane rodziny złośliwego oprogramowania wykorzystujące funkcje rootkitów

- Win32 / Sinowal 13 – Wieloskładnikowa rodzina złośliwego oprogramowania, która próbuje ukraść poufne dane, takie jak nazwy użytkowników i hasła do różnych systemów. Obejmuje to próby kradzieży danych uwierzytelniających dla różnych kont FTP, HTTP i e-mail, a także danych uwierzytelniających używanych w bankowości internetowej i innych transakcjach finansowych.

- Win32 / Cutwail 15 — Trojan, który pobiera i uruchamia dowolne pliki. Pobrane pliki można uruchamiać z dysku lub wstawiać bezpośrednio do innych procesów. Podczas gdy funkcjonalność pobieranych plików jest różna, Cutwail zwykle pobiera inne komponenty spamujące. Wykorzystuje rootkit w trybie jądra i instaluje kilka sterowników urządzeń, aby ukryć swoje komponenty przed użytkownikami, których dotyczy problem.

- Win32 / Rustock - Wieloskładnikowa rodzina trojanów typu backdoor z obsługą rootkitów, pierwotnie zaprojektowana w celu pomocy w rozsyłaniu „spamu” za pośrednictwem botnet . Botnet to duża sieć zhakowanych komputerów kontrolowanych przez atakującego.

Ochrona przed rootkitami

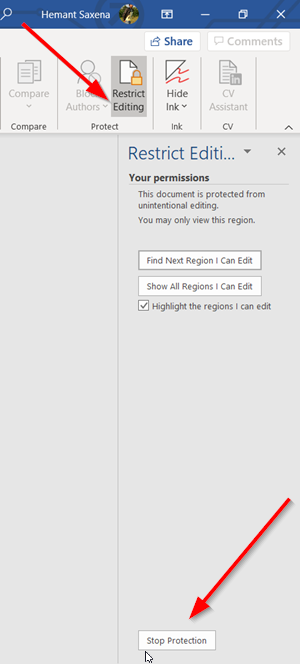

Zapobieganie instalowaniu rootkitów jest najskuteczniejszym sposobem uniknięcia infekcji rootkitami. Aby to zrobić, musisz zainwestować w technologie bezpieczeństwa, takie jak antywirusy i zapory ogniowe. Takie produkty powinny mieć kompleksowe podejście do ochrony przy użyciu tradycyjnego wykrywania opartego na sygnaturach, wykrywania heurystycznego, dynamicznych i responsywnych funkcji sygnatur oraz monitorowania zachowania.

Wszystkie te zestawy sygnatur powinny być aktualizowane przy użyciu mechanizmu automatycznej aktualizacji. Rozwiązania antywirusowe firmy Microsoft obejmują szereg technologii zaprojektowanych specjalnie w celu ochrony przed rootkitami, w tym monitorowanie zachowania jądra w czasie rzeczywistym, które wykrywa i zgłasza próby modyfikacji jądra systemu podatnego na ataki, oraz bezpośrednie analizowanie systemu plików, które ułatwia identyfikację i usuwanie. ukryte sterowniki.

Jeśli okaże się, że system został naruszony, przydatne może być dodatkowe narzędzie do uruchomienia w znanym dobrym lub zaufanym środowisku, ponieważ może zasugerować odpowiednie działania zaradcze.

W tych okolicznościach

- Kontroler systemu offline (część zestawu Microsoft Diagnostics and Recovery Toolkit (DaRT))

- Windows Defender Offline może być pomocny.

Aby uzyskać więcej informacji, możesz pobrać raport w formacie PDF ze strony internetowej Centrum pobierania Microsoft.