Atak typu backdoor to rodzaj cyberataku, w którym atakujący uzyskuje dostęp do komputera lub sieci przez ukryte lub tajne przejście. Ten rodzaj ataku jest często wykorzystywany do obejścia środków bezpieczeństwa lub uzyskania dostępu do wrażliwych danych. Ataki typu backdoor mogą być trudne do wykrycia i mogą mieć poważne konsekwencje dla ofiary. Istnieje wiele różnych rodzajów ataków typu backdoor, ale niektóre z najczęstszych obejmują: • Wstrzyknięcie SQL: Ten typ ataku ma miejsce, gdy osoba atakująca wstrzykuje złośliwy kod do bazy danych w celu uzyskania dostępu do poufnych danych. • Trojany zdalnego dostępu: Ten typ ataku typu backdoor umożliwia atakującemu uzyskanie zdalnego dostępu do komputera ofiary. Po uzyskaniu dostępu atakujący może zainstalować inne złośliwe oprogramowanie lub ukraść poufne dane. • Przepełnienie bufora: Ten typ ataku ma miejsce, gdy osoba atakująca wysyła do komputera więcej danych, niż może obsłużyć. Może to spowodować awarię komputera lub umożliwić atakującemu uzyskanie dostępu do poufnych danych. Ataki typu backdoor mogą mieć poważne konsekwencje dla ofiary. W niektórych przypadkach osoba atakująca może uzyskać dostęp do poufnych danych lub zainstalować inne złośliwe oprogramowanie. W innych przypadkach atak może po prostu zakończyć się awarią komputera ofiary. Tak czy inaczej, ataki typu backdoor mogą być trudne do wykrycia i mogą mieć poważne konsekwencje dla ofiary.

Nazwa backdoora może wydawać się dziwna, ale może być bardzo niebezpieczna, jeśli znajduje się na twoim komputerze system komputerowy lub sieć. Pytanie brzmi, jak niebezpieczny jest backdoor i jakie są konsekwencje jego wpływu na twoją sieć.

W tym artykule, skierowanym do początkujących, przyjrzymy się, czym jest backdoor i jak hakerzy wykorzystują backdoory, aby uzyskać dostęp do systemów komputerowych na całym świecie.

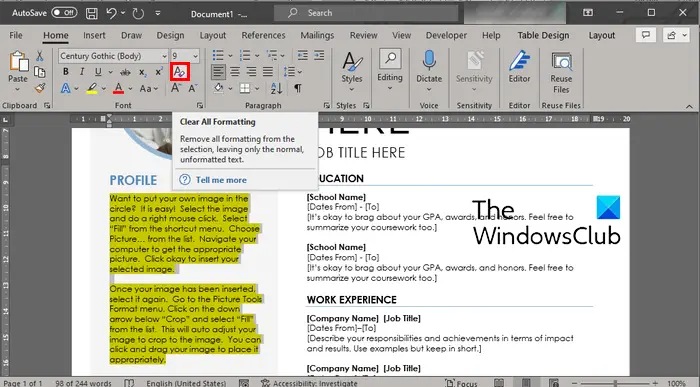

jak zrobić wykres kołowy w programie Excel z wieloma kolumnami

Co to jest backdoor

Tak więc backdoor to zasadniczo sposób, w jaki hakerzy mogą ominąć zwykłe metody szyfrowania na komputerze, co pozwala im następnie zalogować się i zebrać dane, takie jak hasła i inne poufne informacje. Czasami backdoor jest przeznaczony do tak zwanych dobrych celów. Na przykład może zaistnieć sytuacja, w której administrator systemu utraci dostęp i jako taki dostęp może zostać przyznany tylko przez backdoora.

W wielu przypadkach ofiary nawet nie są świadome, że na ich komputerze jest zainstalowany backdoor, a to stanowi problem, ponieważ nie mają pojęcia, że ich dane są wysysane przez osoby z zewnątrz i prawdopodobnie sprzedawane w ciemnej sieci. Porozmawiajmy o tym temacie bardziej szczegółowo.

- Historia backdoorów z przykładami

- Jak hakerzy wykorzystują backdoory

- W jaki sposób backdoory pojawiają się na komputerze?

- Deweloper zainstalował backdoora

- Backdoor stworzony przez hakerów

- Wykryte backdoory

- Jak chronić komputery przed backdoorami.

Możesz czytać różnica między wirusem, trojanem, robakiem, oprogramowaniem reklamowym, rootkitem itd. tutaj.

1] Historia backdoorów z przykładami

Backdoory istnieją już od dłuższego czasu, ale były to przede wszystkim backdoory instalowane przez twórców. Na przykład NSA opracowała chip szyfrujący w 1993 roku do użytku zarówno w komputerach, jak i telefonach. To, co było interesujące w tym chipie, to wbudowany backdoor.

Teoretycznie ten chip został zaprojektowany w celu zapewnienia bezpieczeństwa poufnych informacji, jednocześnie umożliwiając organom ścigania podsłuchiwanie transmisji głosu i danych.

Kolejny przykład backdoora prowadzi nas nieoczekiwanie do Sony. Widzisz, japońska firma wysłała miliony płyt CD z muzyką do klientów na całym świecie w 2005 roku, ale z tymi produktami był ogromny problem. Firma zdecydowała się instalować rootkita na każdej płycie CD, co oznacza, że za każdym razem, gdy płyta CD jest umieszczana w komputerze, rootkit jest następnie instalowany w systemie operacyjnym.

Gdy to nastąpi, rootkit będzie śledził nawyki słuchania użytkownika i wysyłał dane z powrotem na serwery Sony. Nie trzeba dodawać, że był to jeden z największych skandali 2005 roku, który do dziś wisi nad głową Sony.

Czytać : Ewolucja złośliwego oprogramowania — jak to się wszystko zaczęło !

flesch kincaid word 2013

2] Jak hakerzy wykorzystują backdoory

Znalezienie cyfrowego backdoora nie jest łatwe, ponieważ nie jest to to samo, co fizyczny backdoor. W niektórych przypadkach hakerzy mogą użyć backdoora, aby uszkodzić komputer lub sieć, ale w większości przypadków te rzeczy są używane do kopiowania plików i szpiegowania.

Szpieg zwykle przegląda poufne informacje i może to zrobić bez pozostawiania śladów. Jest to znacznie lepsza opcja niż kopiowanie plików, ponieważ ta ścieżka zwykle pozostawia coś po sobie. Jeśli jednak zostanie to zrobione poprawnie, skopiowanie informacji nie pozostawia śladu, ale jest trudne do wykonania, więc tylko najbardziej zaawansowani hakerzy podejmują się tego zadania.

Jeśli chodzi o zniszczenie, haker decyduje się po prostu dostarczyć złośliwe oprogramowanie do systemu, zamiast udać się na tajną misję. Jest to najłatwiejsza opcja i wymaga szybkości, ponieważ wykrywanie nie zajmuje dużo czasu, zwłaszcza jeśli system jest dobrze chroniony.

Czytać : Ataki ransomware, definicja, przykłady, ochrona, usuwanie, często zadawane pytania .

3] W jaki sposób backdoory pojawiają się na komputerze?

Według naszych badań backdoor może pojawiać się na komputerze na trzy główne sposoby. Zwykle są tworzone przez programistów, tworzone przez hakerów lub odkryte. Porozmawiajmy o nich bardziej szczegółowo.

4] Deweloper zainstalował backdoora

Jeden z najniebezpieczniejszych backdoorów na komputerze lub śieć komputerowa zainstalowany przez programistę. W niektórych przypadkach twórcy aplikacji umieszczają w produkcie backdoory, z których mogą korzystać w razie potrzeby.

Robią to, między innymi, jeśli chcą zapewnić dostęp organom ścigania, szpiegować obywateli, jeśli produkt jest sprzedawany przez konkurencję.

Czytać : Jak sprawdzić, czy Twój komputer ma wirusa ?

5] Backdoor stworzony przez hakerów

W niektórych przypadkach hakerowi nie udaje się znaleźć backdoora w systemie, dlatego najlepiej jest stworzyć go od podstaw. W tym celu haker musi utworzyć tunel ze swojego systemu do systemu ofiary.

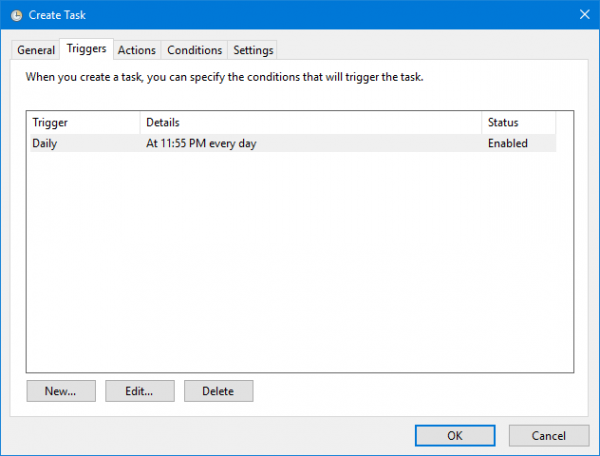

Jeśli nie mają ręcznego dostępu, hakerzy muszą nakłonić ofiarę do zainstalowania specjalistycznego narzędzia, które umożliwia im zdalny dostęp do komputera. Stamtąd hakerzy mogą łatwo uzyskać dostęp do ważnych danych i stosunkowo łatwo je pobrać.

6] Backdoor odkryty przez hakerów

W niektórych sytuacjach hakerzy nie muszą tworzyć własnych backdoorów, ponieważ z powodu złych praktyk programistów w systemie mogą znajdować się backdoory nieznane wszystkim uczestnikom. Hakerzy, jeśli mają szczęście, mogą napotkać ten błąd i w pełni go wykorzystać.

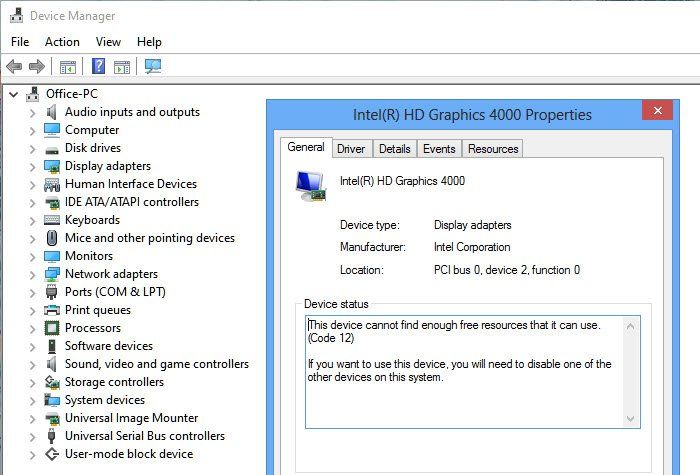

Z tego, co zebraliśmy przez lata, backdoory pojawiają się zwykle w oprogramowaniu do zdalnego dostępu, a to dlatego, że narzędzia te zostały zaprojektowane w celu zapewnienia ludziom zdalnego dostępu do systemu komputerowego.

7] Jak chronić komputer przed backdoorami

Ochrona komputera przed wbudowanymi backdoorami nie jest łatwa, ponieważ są one trudne do zidentyfikowania od samego początku. Jednak jeśli chodzi o inne typy backdoorów, istnieją sposoby na opanowanie sytuacji.

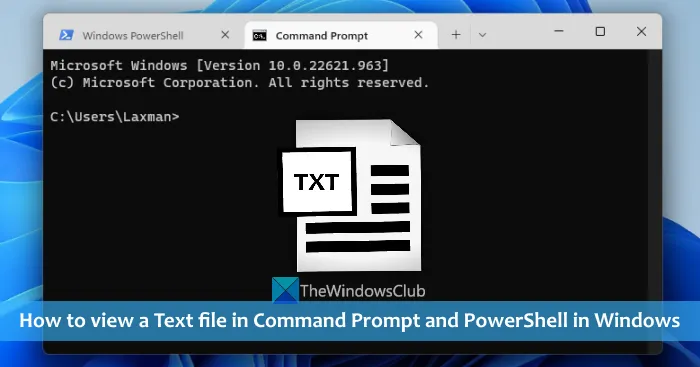

- Monitoruj aktywność sieciową na swoim komputerze (komputerach) O: Uważamy, że monitorowanie bezpieczeństwa sieci na komputerze z systemem Windows 10 jest jednym z najlepszych sposobów ochrony systemu przed potencjalnymi backdoorami. Skorzystaj z Zapory systemu Windows i oprogramowania do monitorowania sieci innych firm.

- Zmieniaj hasło co 90 dni Odp.: Pod wieloma względami hasło jest bramą do wszystkich poufnych informacji na komputerze. Jeśli masz słabe hasło, natychmiast utworzyłeś backdoora. To samo dzieje się, jeśli twoje hasło jest zbyt stare, jak kilka lat temu.

- Zachowaj ostrożność podczas pobierania bezpłatnych aplikacji O: Dla osób korzystających z systemu Windows 10 Sklep Microsoft jest prawdopodobnie najbezpieczniejszym miejscem do pobierania aplikacji, ale Sklep nie zawiera większości oprogramowania używanego przez użytkowników. Ta sytuacja zmusza użytkownika do ciągłego pobierania aplikacji online i tutaj coś może pójść nie tak. Zalecamy przeskanowanie każdego programu przed instalacją za pomocą programu Microsoft Defender lub dowolnego z ulubionych narzędzi antywirusowych i chroniących przed złośliwym oprogramowaniem.

- Zawsze używaj rozwiązania zabezpieczającego O: Na każdym komputerze z systemem Windows 10 musi być zainstalowane i uruchomione oprogramowanie zabezpieczające. Domyślnie Microsoft Defender powinien działać na każdym urządzeniu, więc użytkownik będzie chroniony natychmiast po instalacji. Istnieje jednak wiele opcji dostępnych dla użytkownika, więc wybierz tę, która najlepiej odpowiada Twoim potrzebom.

Oprogramowanie wymuszające okup , Fałszywe oprogramowanie , rootkity , Botnety , szczury , Złośliwe reklamy , Wyłudzanie informacji , Ataki typu drive-by-download , Kradzież tożsamości w Internecie , wszyscy tu zostają. Teraz konieczne było przyjęcie kompleksowego podejścia do zwalczania złośliwego oprogramowania, dlatego częścią arsenału stały się również zapory ogniowe, heurystyka itp. Dużo darmowy program antywirusowy i za darmo Pakiety bezpieczeństwa internetowego , które działają równie dobrze jak płatne opcje. Możesz przeczytać więcej tutaj - Wskazówki dotyczące ochrony komputera z systemem Windows 10.

Pobierz PC Repair Tool, aby szybko znaleźć i automatycznie naprawić błędy systemu WindowsWidzieliście nasze Centrum wideo TWC Przy okazji? Oferuje wiele interesujących i przydatnych filmów na temat Microsoft i Windows.

jak korzystać z menedżera pobierania ninja

![LS-0005, Nie można skontaktować się z serwerem poprawek Epic Games [Naprawiono]](https://prankmike.com/img/games/31/ls-0005-unable-to-contact-patch-server-in-epic-games-fix-1.jpg)